Содержание

Основные понятия

Мы возвращаемся к теме оценочных стандартов, приступая к рассмотрению самого полного и современного среди них — «Критериев оценки безопасности информационных технологий» (издан 1 декабря 1999 года). Этот международный стандарт стал итогом почти десятилетней работы специалистов нескольких стран, он вобрал в себя опыт существовавших к тому времени документов национального и межнационального масштаба.

По историческим причинам данный стандарт часто называют «Общими критериями» (или даже ОК). Мы также будем использовать это сокращение.

«Общие критерии» на самом деле являются метастандартом, определяющим инструменты оценки безопасности ИС и порядок их использования. В отличие от «Оранжевой книги», ОК не содержат предопределенных «классов безопасности». Такие классы можно строить, исходя из требований безопасности, существующих для конкретной организации и/или конкретной информационной системы.

Как и «Оранжевая книга», ОК содержат два основных вида требований безопасности:

-

функциональные, соответствующие активному аспекту защиты, предъявляемые к функциям безопасности и реализующим их механизмам;

-

требования доверия, соответствующие пассивному аспекту, предъявляемые к технологии и процессу разработки и эксплуатации.

Требования безопасности предъявляются, а их выполнение проверяется для определенного объекта оценки — аппаратно-программного продукта или информационной системы.

Очень важно, что безопасность в ОК рассматривается не статично, а в привязке к жизненному циклу объекта оценки. Выделяются следующие этапы:

-

определение назначения, условий применения, целей и требований безопасности;

-

проектирование и разработка;

-

испытания, оценка и сертификация;

-

внедрение и эксплуатация.

В ОК объект оценки рассматривается в контексте среды безопасности, которая характеризуется определенными условиями и угрозами.

В свою очередь, угрозы характеризуются следующими параметрами:

-

источник угрозы;

-

метод воздействия;

-

уязвимые места, которые могут быть использованы;

-

ресурсы (активы), которые могут пострадать.

Уязвимые места могут возникать из-за недостатка в:

-

требованиях безопасности;

-

проектировании;

-

эксплуатации.

Слабые места по возможности следует устранить, минимизировать или хотя бы постараться ограничить возможный ущерб от их преднамеренного использования или случайной активизации.

С точки зрения технологии программирования в ОК использован устаревший библиотечный (не объектный) подход. Чтобы, тем не менее, структурировать пространство требований, в «Общих критериях» введена иерархия класс-семейство-компонент-элемент.

Классы определяют наиболее общую, «предметную» группировку требований (например, функциональные требования подотчетности).

Семейства в пределах класса различаются по строгости и другим нюансам требований.

Компонент — минимальный набор требований, фигурирующий как целое.

Элемент — неделимое требование.

Выше мы отмечали, что в ОК нет готовых классов защиты. Сформировать классификацию в терминах «Общих критериев» — значит определить несколько иерархически упорядоченных (содержащих усиливающиеся требования) профилей защиты, в максимально возможной степени использующих стандартные функциональные требования и требования доверия безопасности.

Функциональные требования

Функциональные требования сгруппированы на основе выполняемой ими роли или обслуживаемой цели безопасности. Всего в «Общих критериях» представлено 11 функциональных классов, 66 семейств, 135 компонентов. Это, конечно, значительно больше, чем число аналогичных сущностей в «Оранжевой книге».

Перечислим классы функциональных требований ОК:

-

идентификация и аутентификация;

-

защита данных пользователя;

-

защита функций безопасности (требования относятся к целостности и контролю данных сервисов безопасности и реализующих их механизмов);

-

управление безопасностью (требования этого класса относятся к управлению атрибутами и параметрами безопасности);

-

аудит безопасности (выявление, регистрация, хранение, анализ данных, затрагивающих безопасность объекта оценки, реагирование на возможное нарушение безопасности);

-

доступ к объекту оценки;

-

приватность (защита пользователя от раскрытия и несанкционированного использования его идентификационных данных);

-

использование ресурсов (требования к доступности информации);

-

криптографическая поддержка (управление ключами);

-

связь (аутентификация сторон, участвующих в обмене данными);

-

доверенный маршрут/канал (для связи с сервисами безопасности).

Требования доверия безопасности

Установление доверия безопасности, согласно «Общим критериям», основывается на активном исследовании объекта оценки.

Форма представления требований доверия, в принципе, та же, что и для функциональных требований. Специфика состоит в том, что каждый элемент требований доверия принадлежит одному из трех типов:

-

действия разработчиков;

-

представление и содержание свидетельств;

-

действия оценщиков.

Всего в ОК 10 классов, 44 семейства, 93 компонента требований доверия безопасности. Перечислим классы:

-

разработка (требования для поэтапной детализации функций безопасности от краткой спецификации до реализации);

-

поддержка жизненного цикла (требования к модели жизненного цикла, включая порядок устранения недостатков и защиту среды разработки);

-

тестирование;

-

оценка уязвимостей (включая оценку стойкости функций безопасности);

-

поставка и эксплуатация;

-

управление конфигурацией;

-

руководства (требования к эксплуатационной документации);

-

поддержка доверия (для поддержки этапов жизненного цикла после сертификации);

-

оценка профиля защиты;

-

оценка задания по безопасности.

Применительно к требованиям доверия в «Общих критериях» сделана весьма полезная вещь, не реализованная, к сожалению, для функциональных требований. А именно, введены так называемые оценочные уровни доверия (их семь), содержащие осмысленные комбинации компонентов.

Оценочный уровень доверия 1 (начальный) предусматривает анализ функциональной спецификации, спецификации интерфейсов, эксплуатационной документации, а также независимое тестирование. Уровень применим, когда угрозы не рассматриваются как серьезные.

Оценочный уровень доверия 2, в дополнение к первому уровню, предусматривает наличие проекта верхнего уровня объекта оценки, выборочное независимое тестирование, анализ стойкости функций безопасности, поиск разработчиком явных уязвимых мест.

На третьем уровне ведется контроль среды разработки и управление конфигурацией объекта оценки.

На уровне 4 добавляются полная спецификация интерфейсов, проекты нижнего уровня, анализ подмножества реализации, применение неформальной модели политики безопасности, независимый анализ уязвимых мест, автоматизация управления конфигурацией. Вероятно, это самый высокий уровень, которого можно достичь при существующей технологии программирования и приемлемых затратах.

Уровень 5, в дополнение к предыдущим, предусматривает применение формальной модели политики безопасности, полуформальных функциональной спецификации и проекта верхнего уровня с демонстрацией соответствия между ними. Необходимо проведение анализа скрытых каналов разработчиками и оценщиками.

На уровне 6 реализация должна быть представлена в структурированном виде. Анализ соответствия распространяется на проект нижнего уровня.

Оценочный уровень 7 (самый высокий) предусматривает формальную верификацию проекта объекта оценки. Он применим к ситуациям чрезвычайно высокого риска.

Оценка безопасности и качества лекарственных средств и изделий медицинского назначения, зарегистрированных в Республике Казахстан (далее — Оценка безопасности и качества), осуществляется в соответствии с требованиями приказа Министра здравоохранения и социального развития Республики Казахстан от 28 июня 2016 г. № 569 «О внесении изменения в приказ Министра здравоохранения и социального развития Республики Казахстан от 26 ноября 2014 года № 269 «Об утверждении Правил проведения оценки безопасности и качества лекарственных средств и изделий медицинского назначения, зарегистрированных в Республике Казахстан», введенного в действие с 20.08.2016 г. (далее — Правила).

Оценка безопасности и качества в соответствии с пунктом 2 статьи 63-1 Кодекса Республики Казахстан от 18 сентября 2009 года «О здоровье народа и системе здравоохранения» относится к государственной монополии и осуществляется экспертной организацией — РГП на ПХВ «Национальный центр экспертизы лекарственных средств, изделий медицинского назначения и медицинской техники» Министерства здравоохранения и социального развития Республики Казахстан (далее — Центр), и имеющей испытательные лаборатории, аккредитованные в установленном законодательством Республики Казахстан порядке, и ее территориальными филиалами.

Оценка безопасности и качества осуществляется с целью:

- подтверждения безопасности и качества продукции в пострегистрационный период;

- подтверждения безопасности и качества продукции, в том числе изъятых с рынка Комитетом, при сомнении в их качестве;

- подтверждения безопасности и качества продукции по результатам фармаконадзора и мониторинга побочных действий лекарственных средств, изделий медицинского назначения и медицинской техники;

- предотвращения обращения фальсифицированной продукции на рынке Республики Казахстан.

Оплата услуг по проведению оценки безопасности и качества производится субъектом обращения на счет экспертной организации в соответствии с ценами, установленными уполномоченным органом Прейскурантом цен.

Оценка безопасности и качества осуществляется до выпуска лекарственных средств и изделий медицинского назначения в обращение, а также в процессе их обращения на фармацевтическом рынке Республики Казахстан.

Оценке безопасности и качества подвергаются ввозимые в Республику Казахстан и произведенные на территории Республики Казахстан лекарственные средства и изделия медицинского назначения.

Оценка безопасности и качества лекарственных средств, осуществляется одним из следующих способов путем проведения:

- cерийной оценки безопасности и качества лекарственных средств, имеющих сертификаты соответствия GMP, изделий медицинского назначения, имеющих сертификаты соответствия требованиям системы менеджмента качества при производстве изделий медицинского назначения ISO 13485, GMP;

- оценки безопасности и качества каждой серии (партии) продукции. В случае непрерывного производства серия соответствует определенной части продукции. Размер серии в этом случае определяется либо фиксированным количеством, либо количеством, произведенным за определенный промежуток времени;

- декларирования безопасности и качества лекарственных средств, произведенных в условиях GMP стран региона ICH, GMP Республики Казахстан, изделий медицинского назначения, произведенных в условиях EN ISO 13485, GMP стран региона ICH.

Оценка безопасности и качества путем серийной оценки включает:

- заключение договора на проведение работ по оценке безопасности и качества продукции;

- представление заявки на проведение оценки безопасности и качества продукции по форме согласно приложению 3 к Правилам;

- предоставление документов, указанных в пункте 16 Правил;

- экспертизу документов, предоставляемых при подаче заявки на проведение оценки безопасности и качества продукции, на их полноту и достоверность информации;

- оценку условий производства продукции;

- составление отчета по оценке условий производства продукции;

- отбор образцов продукции;

- испытание образцов продукции;

- регистрацию заключения о безопасности и качестве продукции в реестре заключений о безопасности и качестве продукции;

- выдачу заключения о безопасности и качестве продукции заявителю;

- проведение испытаний образцов продукции один раз в два года путем изъятия с рынка.

Оценка безопасности и качества каждой серии (партии) включает:

- заключение договора на проведение работ по оценке безопасности и качества;

- предоставление заявки на проведение оценки безопасности и качества продукции по форме согласно приложению 3 к Правилам;

- предоставление документов, указанных в пункте 17 Правил;

- экспертизу документов, предоставляемых при подаче заявки на проведение оценки безопасности и качества, на их полноту и достоверность информации;

- отбор образцов продукции;

- испытание образцов продукции;

- регистрацию заключения о безопасности и качестве продукции в реестре заключений о безопасности и качестве продукции;

- выдачу заключения о безопасности и качестве продукции заявителю.

Оценка безопасности и качества путем декларирования включает:

- заключение договора на проведение работ по оценке безопасности и качества;

- представление заявки на проведение оценки безопасности и качества продукции по форме согласно приложению 3 к Правилам;

- предоставление декларации безопасности и качества согласно приложению 4 к Правилам;

- предоставление документов, указанных в пункте 18 Правил;

- экспертизу документов, предоставляемых при подаче заявки на проведение оценки безопасности и качества, на их полноту и достоверность информации;

- регистрацию заключения о безопасности и качестве продукции в реестре выданных, приостановленных, отозванных, продленных и отказанных заключений о безопасности и качестве продукции;

- выдачу заключения о безопасности и качестве продукции заявителю;

- проведение испытаний один раз в два года путем изъятия с рынка.

Отбор образцов для оценки безопасности и качества производят в течение двух рабочих дней после оформления заявки с учетом требований действующих фармакопей на территории Республики Казахстан и нормативного документа на конкретную продукцию согласно алгоритма отбора образцов продукции в соответствии с приложением 11 к Правилам.

Отбор проб производят специалисты экспертной организации в присутствии заявителя на оптовом складе, складе готовой продукции производителя, помещении таможенного терминала или склада временного хранения. Условия хранения должны соответствовать требованиям нормативного документа.

В случае отсутствия территориального подразделения экспертной организации на административной территории заявителя, отбор образцов осуществляют представители территориального департамента уполномоченного органа в присутствии заявителя.

Акт отбора образцов составляется по форме согласно приложению 5 к Правилам. Одновременно с отбором образцов на испытания производится отбор контрольных образцов. Контрольные образцы хранят у заявителя, о чем указывается в договоре на проведение оценки безопасности и качества.

Образцы продукции, хранящиеся на оптовом складе, имеющего сертификат надлежащей дистрибьюторской практики в соответствии с требованиями Стандарта надлежащей дистрибьюторской практики (GDP), утвержденного приказом Министра здравоохранения и социального развития Республики Казахстан от 27 мая 2015 года № 392 «Об утверждении надлежащих фармацевтических практик» (зарегистрированный в Реестре государственной регистрации нормативных правовых актов № 11506) или хранящиеся на складе производителя, имеющего сертификат GMP, отбираются ответственным лицом организации оптовой реализации или производителем в количестве, согласованном с экспертной организацией.

Сроки испытаний предусмотрены методиками испытаний в нормативных документах.

В случае если сроки испытаний не предусмотрены в нормативных документах, то испытания проводятся в течение 20 календарных дней с момента отбора проб образцов для оценки безопасности и качества.

Результаты испытаний оформляются протоколом испытаний по форме согласно приложению 6 к Правилам.

По результатам проведенных работ, экспертная организация оформляет заключение о безопасности и качестве по форме, согласно приложению 7 к Правилам.

При отрицательных результатах оценки безопасности и качества продукции экспертная организация оформляет в течение двух рабочих дней после получения протокола испытаний решение об отказе в выдаче заключения о безопасности и качестве по форме согласно приложению 8 к Правилам.

Срок действия заключения о безопасности и качестве при оценке каждой серии (партии) устанавливается до окончания срока годности продукции.

По требованию заявителя для сопровождения продукции или предоставления потребителю продукции выдается копия заключения о безопасности и качестве продукции по установленной форме согласно приложению 12 к Правилам.

Оценка безопасности и качества проводится в срок не более 30 календарных дней со дня подачи заявки.

Выдача дубликата заключения о безопасности и качестве осуществляется экспертной организацией при утере (порче) заявителем подлинника заключения. В этом случае заявитель направляет в экспертную организацию заявление в произвольной форме с указанием обстоятельств утери (порчи). Выдача дубликата осуществляется в течение двух рабочих дней со дня обращения заявителя.

13.6.1. Цель разработки

«Единые критерии безопасности информационных технологий» (Common Criteria for Information Technology Security Evaluation, далее просто «Единые критерии») являются результатом совместных усилий авторов «Европейских критериев безопасности информационных технологий», «Федеральных критериев безопасности информационных технологий» и «Канадских критериев безопасности компьютерных систем», направленных на объединение основных положений этих документов и создание единого международного стандарта безопасности информационных технологий. Работа над этим самым масштабным в истории стандартов информационной безопасности проектом началась в июне 1993 года с целью преодоления концептуальных и технических различий между указанными документами, их согласования и создания единого международного стандарта. Версия 2.1 этого стандарта утверждена Международной организацией по стандартизации (ISO) в 1999 в качестве международного стандарта информационной безопасности ISO/IEC 15408.

Первая версия «Единых критериев» была опубликована 31 января 1996 г. Разработчиками документа выступили Национальный институт стандартов и технологий и Агентство национальной безопасности США, а также соответствующие организации Великобритании, Канады, Франции и Нидерландов. Вторая версия вышла в мае 1998, причем она отличается от первоначальной довольно существенными исправлениями и дополнениями. Данный обзор базируется на версии 2.1, отличающейся незначительными исправлениями, сделанными в ходе утверждения стандарта в комитетах ISO.

«Единые критерии» сохраняют совместимость с существующими стандартами и развивают их путем введения новых концепций, соответствующих современному уровню развития информационных технологий и интеграции национальных информационных систем в единое мировое информационное пространство. Этот документ разработан на основе достижений многочисленных исследований в области безопасности информационных технологий 90-х годов и на результатах анализа опыта применения положенных в его основу стандартов. «Единые критерии» оперируют уже знакомым нам по Федеральным критериям понятием «продукт информационных технологий», или ИТ–продукт, и используют предложенную в них концепцию Профиля защиты.

«Единые критерии» разрабатывались в расчете на то, чтобы удовлетворить запросы трех группы специалистов, в равной степени являющихся пользователями этого документа: производителей и потребителей продуктов информационных технологий, а также экспертов по квалификации уровня их безопасности.

Потребители рассматривают квалификацию уровня безопасности ИТ-продукта как метод определения соответствия ИТ-продукта их запросам. Обычно эти запросы составляются на основании результатов проведенного анализа рисков и выбранной политики безопасности. «Единые критерии» играют существенную роль в процессе формирования запросов потребителей, так как содержат механизмы, позволяющие сформулировать эти запросы в виде стандартизованных требований. Это позволяет потребителям принять обоснованное решение о возможности использования тех или иных продуктов. Наконец, «Единые критерии» предоставляют потребителям механизм Профилей защиты, с помощью которого они могут выразить специфичные для них требования, не заботясь о механизмах их реализации.

Производители должны использовать «Единые критерии» в ходе проектирования и разработки ИТ-продуктов, а также для подготовки к квалификационному анализу и сертификации. Этот документ дает возможность производителям на основании анализа запросов потребителей определить набор требований, которым должен удовлетворять разрабатываемый им продукт. Производители используют предлагаемую «Едиными критериями» технологию для обоснования своих претензий на то, что поставляемый ими ИТ–продукт успешно противостоит угрозам безопасности, на основании того, что он удовлетворяет выдвинутым функциональным требованиям и их реализация осуществлена с достаточным уровнем адекватности. Для осуществления этой технологии «Единые критерии» предлагают производителям специальный механизм, названный Проект защиты, дополняющий Профиль защиты и позволяющий соединить описания требований, на которые ориентировался разработчик, и спецификации механизмов реализации этих требований.

Кроме того, производители могут использовать «Единые критерии» для определения границ своей ответственности, а также условий, которые необходимо выполнить для успешного прохождения квалификационного анализа и сертификации созданного ими продукта.

Эксперты по квалификации используют этот документ в качестве основных критериев определения соответствия средств защиты ИТ–продукта требованиям, предъявляемым к нему потребителями и угрозам, действующим в среде его эксплуатации. «Единые критерии» описывают только общую схему проведения квалификационного анализа и сертификации, но не регламентируют процедуру их осуществления. Вопросам методологии квалификационного анализа и сертификации посвящен отдельный документ – «Общая методология оценки безопасности информационных технологий».

Таким образом, «Единые критерии» обеспечивают нормативную поддержку процесса выбора ИТ–продукта, к которому предъявляются требования функционирования в условиях действия определенных угроз, служат руководящим материалом для разработчиков таких систем, а также регламентируют технологию их создания и процедуру оценки обеспечиваемого уровня безопасности.

«Единые критерии» рассматривают информационную безопасность, во–первых, как совокупность конфиденциальности и целостности информации, обрабатываемой ИТ–продуктом, а также доступности ресурсов ВС, и, во–вторых, ставят перед средствами защиты задачу противодействия угрозам, актуальным для среды эксплуатации этого продукта и реализации политики безопасности, принятой в этой среде эксплуатации.

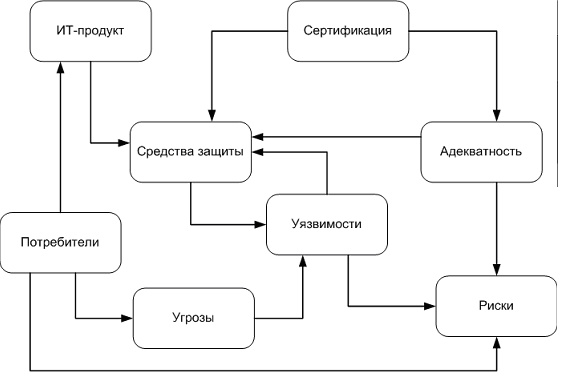

Поэтому в концепцию «Единых критериев» входят все аспекты процесса проектирования, производства и эксплуатации ИТ–продуктов, предназначенных для работы в условиях действия определенных угроз безопасности. Причинно–следственные связи, установленные между базовыми понятиями «Единых критериев», показаны на рис. 13.6. Потребители ИТ–продуктов озабочены наличием угроз безопасности, приводящих к определенным рискам для обрабатываемой информации.

Рис. 3.6. Основные понятия «Единых критериев»

Для противодействия этим угрозам ИТ–продукты должны включать в свой состав средства защиты, противодействующие этим угрозам, и направленные на устранение уязвимостей, однако ошибки в средствах защиты в свою очередь могут приводить к появлению новых уязвимостей. Сертификация средств защиты позволяет подтвердить их адекватность угрозам и рискам.

Цель лекции заключается в изложении методики, позволяющей оценивать качество внедряемых информационных систем.

12.1. Общая постановка задачи

Качество ИС связано с дефектами, заложенными на этапе проектирования и проявляющимися в процессе эксплуатации. Свойства ИС, в том числе и дефектологические, могут проявляться лишь во взаимодействии с внешней средой, включающей технические средства, персонал, информационное и программное окружение.

В зависимости от целей исследования и этапов жизненного цикла ИС дефектологические свойства разделяют на дефектогенность, дефектабельность и дефектоскопичность.

Дефектогенность определяется влиянием следующих факторов:

- численностью разработчиков ИС, их профессиональными психофизиологическими характеристиками;

- условиями и организацией процесса разработки ИС;

- характеристиками инструментальных средств и комплексов ИС;

- сложностью задач, решаемых ИС;

- степенью агрессивности внешней среды (потенциальной возможностью внешней среды вносить преднамеренные дефекты, например, воздействие вирусов).

Дефектабельность характеризует наличие дефектов ИС и определяется их количеством и местонахождением. Другими факторами, влияющими на дефектабельность, являются:

- структурно-конструктивные особенности ИС;

- интенсивность и характеристики ошибок, приводящих к дефектам.

Дефектоскопичность характеризует возможность проявления дефектов в виде отказов и сбоев в процессе отладки, испытаний или эксплуатации. На дефектоскопичность влияют:

- количество, типы и характер распределения дефектов;

- устойчивость ИС к проявлению дефектов;

- характеристики средств контроля и диагностики дефектов;

- квалификация обслуживающего персонала.

Оценка качества ИС — задача крайне сложная из-за многообразия интересов пользователей. Поэтому невозможно предложить одну универсальную меру качества и приходится использовать ряд характеристик, охватывающих весь спектр предъявляемых требований. Наиболее близки к задачам оценки качества ИС модели качества программного обеспечения, являющегося одним из важных составных частей ИС. В настоящее время используется несколько абстрактных моделей качества программного обеспечения, основанных на определениях характеристики качества, показателя качества, критерия и метрики.

Критерий может быть определен как независимый атрибут ИС или процесса ее создания. С помощью такого критерия может быть измерена характеристика качества ИС на основе той или иной метрики. Совокупность нескольких критериев определяет показатель качества ,формируемый исходя из требований, предъявляемых к ИС. В настоящее время наибольшее распространение получила иерархическая модель взаимосвязи компонентов качества ИС. Вначале определяются характеристики качества, в числе которых могут быть, например:

- общая полезность;

- исходная полезность;

- удобство эксплуатации.

Далее формируются показатели, к числу которых могут быть отнесены:

- практичность;

- целостность;

- корректность;

- удобство обслуживания;

- оцениваемость;

- гибкость;

- адаптируемость;

- мобильность;

- возможность взаимодействия.

Каждому показателю качества ставится в соответствие группа критериев. Для указанных показателей приведем возможные критерии. Надо отметить, что один и тот же критерий может характеризовать несколько показателей:

- практичность — работоспособность, возможность обучения, коммуникативность, объем ввода, скорость ввода-вывода;

- целостность — регулирование доступа, контроль доступа;

- эффективность — эффективность использования памяти, эффективность функционирования;

- корректность — трассируемость, завершенность, согласованность;

- надежность — точность, устойчивость к ошибкам, согласованность, простоту;

- удобство обслуживания — согласованность, простоту, краткость, информативность, модульность;

- оцениваемость — простоту, наличие измерительных средств, информативность, модульность;

- гибкость — распространяемость, общность, информатирован-ность, модульность;

- адаптируемость — общность, информативность, модульность, аппаратную независимость, программную независимость;

- мобильность — информативность, модульность, аппаратную независимость, программную независимость;

- возможность взаимодействия — модульность, унифицируемость процедур связи, унифицируемость данных.

С помощью метрик можно дать количественную или качественную оценку качества ИС. Различают следующие виды метрических шкал для измерения критериев.

Первый тип — метрики, которые используют интервальную шкалу, характеризуемую относительными величинами реально измеряемых физических показателей, например, временем наработки на отказ, вероятностью ошибки, объемом информации и других.

Второй тип — метрики, которым соответствует порядковая шкала, позволяющая ранжировать характеристики путем сравнения с опорными значениями.

Третий тип — метрики, которым соответствуют номинальная, или категорированная шкала, определяющая наличие рассматриваемого свойства или признака у рассматриваемого объекта без учета градаций по этому признаку. Так, например, интерфейс может быть «простым для понимания», «умеренно простым», «сложным для понимания».

Развитием иерархического подхода является представленная на рис. 12.1 модель классификации критериев качества информационных систем. С помощью функциональных критериев оценивается степень выполнения ИС основных целей или задач. Конструктивные критерии предназначены для оценки компонент ИС, не зависящих от целевого назначения.

Одним из путей обеспечения качества ИС является сертификация .В США Радиотехническая комиссия по аэронавтике в своем руководящем документе определяет процесс сертификации следующим образом:

Рис. 12.1. Модель классификации критериев качества информационных систем

» Сертификация — процесс официально выполняемой функции системы … путем удостоверения, что функция … удовлетворяет требованиям заказчика, а также государственным нормативным документам».

В настоящее время не существует стандартов, полностью удовлетворяющих оценке качества ИС. В западноевропейских странах имеется ряд стандартов, определяющих основы сертификации программных систем. Стандарт Великобритании (BS750) описывает структурные построения программных систем, при соблюдении которых может быть получен документ, гарантирующий качество на государственном уровне. Имеется международный аналог указанного стандарта (ISO9000) и аналог для стран-членов НАТО (AQAP1). Существующая в нашей стране система нормативно-технических документов относит программное обеспечение к «продукции производственно-технического назначения», которая рассматривается как материальный объект. Однако программное обеспечение является скорее абстрактной нематериальной сферой. Существующие ГОСТы (например, ГОСТ 28195-89 «Оценка качества программных средств. Общие положения») явно устарели и являются неполными.

12.2. Стандарты управления качеством промышленной продукции

Международные стандарты серии ISO 9000 разработаны для управления качеством продукции, их дополняют стандарты серии ISO 14000, отражающие экологические требования к производству промышленной продукции. Хотя эти стандарты непосредственно не связаны с CALS- стандартами, их цели — совершенствование промышленного производства, повышение его эффективности — совпадают.

Очевидно, что управление качеством тесно связано с его контролем. Контроль качества традиционно основан на измерении показателей качества продукции на специальных технологических операциях контроля и выбраковке негодных изделий. Однако есть и другой подход к управлению качеством, который основан на контроле качественных показателей не самих изделий, а проектных процедур и технологических процессов, используемых при создании этих изделий.

Такой подход во многих случаях более эффективен. Он требует меньше затрат, поскольку позволяет обойтись без стопроцентного контроля продукции и благодаря предупреждению появления брака снижает производственные издержки. Именно этот подход положен в основу стандартов ISO 9000, принятых ISO в 1987 г. и проходящих корректировку приблизительно каждые пять лет.

Таким образом, методической основой для управления качеством являются международные стандарты серии ISO 9000. Они определяют и регламентируют инвариантные вопросы создания, развития, применения и сертификации систем качества в промышленности. В них устанавливается форма требований к системе качества в целях демонстрации поставщиком своих возможностей и оценки этих возможностей внешними сторонами.

Основной причиной появления стандартов ISO 9000 была потребность в общем для всех участников международного рынка базисе для контроля и управления качеством товаров. Американское общество контроля качества определило цели ISO 9000 как помощь в развитии международного обмена товарами и услугами и кооперации в сфере интеллектуальной, научной, технологической и деловой активности.

В стандартах ISO 9000 используется определение качества из стандарта ISO 8402: » Качество — совокупность характеристик продукта, относящихся к его способности удовлетворять установленные или предполагаемые потребности». Аналогичное определение содержится в ГОСТ 15467-79: » Качество продукции — это совокупность свойств продукции, обусловливающих ее пригодность удовлетворять определенные потребности в соответствии с ее назначением». В ISO 9000 вводится понятие системы качества (QS — Quality System), под которой понимают документальную систему с руководствами и описаниями процедур достижения качества. Другими словами, система качества есть совокупность организационной структуры, ответственности, процедур, процессов и ресурсов, обеспечивающая осуществление общего руководства качеством. Система качества обычно представляет собой совокупность трех слоев документов:

- описание политики управления для каждого системного элемента;

- описание процедур управления качеством (что, где, кем и когда должно быть сделано);

- тесты, планы, инструкции и т. п.

Сертификация предприятий по стандартам ISO 9001-9003 выполняется некоторой уполномоченной внешней организацией. Наличие сертификата качества — одно из важных условий для успеха коммерческой деятельности предприятий.

Вторичные стандарты включают в себя:

- ISO 9000 — основные понятия, руководство по применению ISO 9001;

- ISO 9004 — элементы систем управления качеством. Поддерживающие стандарты предназначены для развития и установки систем качества:

- ISO 10011 — аудит, критерии для аудита систем качества ;

- ISO 10012 — требования для измерительного оборудования;

- ISO 10013 — пособие для развития руководств по управлению качеством.

Часть этих стандартов утверждена как государственные стандарты Российской Федерации. В частности, к ним относятся:

- ГОСТ Р ИСО 9001-96 «Системы качества. Модель обеспечения качества при проектировании, разработке, производстве, монтаже и обслуживании»;

- ГОСТ Р ИСО 9002-96 «Системы качества. Модель обеспечения качества при производстве, монтаже и обслуживании»;

- ГОСТ Р ИСО 9003-96 «Системы качества. Модель обеспечения качества при окончательном контроле и испытаниях».

В настоящее время разработана новая версия стандартов серии ISO 9000 под названием ISO 9000:2000 Quality management systems (системы управления качеством ), в которую включены следующие документы:

- ISO 9000:2000 Fundamentals and vocabulary (основы и терминология);

- ISO 9001:2000 Requirements (требования);

- ISO 9004:2000 Guidelines for performance improvement (руководство по развитию).

Главное отличие новой версии от предыдущей состоит в том, что она обусловлена стремлением упростить практическое использование стандартов, направлена на их лучшую гармонизацию и заключаются в следующем.

В стандарте ISO 9001 минимизируется объем требований к системе качества. Стандарты ISO 9002-9003 из новой версии исключаются. Расширяется круг контролируемых ресурсов, в их число включены такие элементы, как информация, коммуникации, инфраструктура.

Введенные в стандарте ISO 9004 двадцать элементов качества сворачиваются в четыре группы:

- распределение ответственности (management responsibility);

- управление ресурсами (resource management);

- реализация продукции и услуг (product and/or service realization);

- измерения и анализ (measurement, analysis, and improvement).

Сертификация предприятий по стандартам ISO 9001-9003 выполняется некоторой уполномоченной внешней организацией. Наличие сертификата качества — одно из важных условий для успеха коммерческой деятельности предприятий.

Стандарты ISO 14000 являются также системой управления влиянием на окружающую среду; они, как и ISO 9000, реализуются в процессе сертификации предприятий, задают процедуры управления и контроль документации, аудит, подразумевают соответствующее обучение и сбор статистики. Кроме требований заказчиков и покупателей, в них воплощаются внутренние требования организации.

Контрольные вопросы

- Чем определяется качество ИС?

- Какие характеристики качества можно определить?

- Что определяет показатель качества?

- Охарактеризуйте дефектологические свойства в зависимости от целей исследования и этапов жизненного цикла ИС: дефектогенность, дефектабельность и дефектоскопичность.

- Как формируется показатель качества?

- Какие существуют виды метрических шкал для измерения критериев?

- Поясните модель классификации критериев качества информационных систем (рис. 12.1).

- Что оценивается с помощью функциональных критериев?

- Для чего предназначены конструктивные критерии?

- Расскажите о нормативных документах по оценке качества информационных систем.

- На чем традиционно основан контроль качества?

- Что является методической основой для управления качеством ИС?

- Что представляет собой совокупность документов системы качества?

- Что включают в себя вторичные стандарты системы качества?

- Для чего предназначены поддерживающие стандарты?

Оценка эффективности информационной безопасности

При достаточных инвестициях в информационную безопасность нельзя обойтись без оценки ее эффективности. Существует множество методик, основанных на сложных математических моделях, описывать их в небольшой статье не имеет смысла. В данной статье мы рассмотрим два типа информационной безопасности, а также различные подходы к оценке их эффективности. Рустэм Хайретдинов

Рустэм Хайретдинов

CEO компании Appercut Security

Первый тип ИБ – инфраструктурная безопасность (защита технической инфраструктуры организации)

К этой части информационной безопасности можно отнести те средства, которые защищают IТ-инфраструктуру, – компьютеры, серверы, каналы передачи информации. Такая безопасность практически не зависит от того, чем занимается защищаемая организация, важным является только размер и структура организации. В остальном все системы защиты инфраструктуры подобны, способы защиты даже не всегда возможно выбрать, требования к ним определяют регуляторы. Тут надо поставить антивирус, тут – систему обнаружения вторжений, этот канал зашифровать, доступ на сервер организовать с помощью такой-то системы аутентификации и т.п. Выбрать можно только из короткого списка разрешенных продуктов, который чем короче, тем больше компания и тем критичнее данные она обрабатывает. В такой ситуации довольно сложно оценивать эффективность затраченных средств – если их не затратить, то можно сначала получить весомые санкции, а в пределе – запрет заниматься определенными видами деятельности. Поэтому сложно оценивать эффективность того, что тебе навязывают. Большинство компаний рассматривает средства, затраченные на выполнение требований регуляторов, не как инвестиции, эффективность которых и надо оценивать, а как еще один налог, который надо минимизировать любыми законными способами.

Оценка эффективности ИБ в статике не имеет практического смысла, ее смысл в динамике – показывать, что защищенность растет год от года при постоянных расходах или остается такой же при снижении расходов. Однако при такой оценке необходимо учитывать различие разных типов корпоративной информационной безопасности и применять к ним разные критерии: если для инфраструктурной безопасности больше важна доступность (работает/не работает), то в оценке эффективности средств и мер бизнес-безопасности большее значение имеют конфиденциальность и целостность информации.

С выполнением требований более или менее ясно, но даже если инфраструктурная безопасность не навязывается и появляется в компании по своей воле, оценить ее эффективность довольно сложно. Это часть инфраструктуры, без которой она (инфраструктура) просто не работает. Корпоративная электронная почта без антиспама загнется в считанные дни. По статистике, доля спама в почтовом трафике превышает 98%, а значит, на одно актуальное письмо приходится 48–99 мусорных писем. С доступом в Интернет, предоставленным сотрудникам без обязательной установки антивируса на интернет-шлюз и на рабочие станции, корпоративная сеть заполнится вирусами, которые в конце концов нарушат ее работу. И так далее, каждый элемент инфраструктурной информационной безопасности закрывает одну или несколько угроз прежде всего самой инфраструктуре организации. Наличие такой инфраструктуры почти автоматически подразумевает наличие средств ее защиты, поэтому о какой эффективности может идти речь? Разве кто-то считает эффективность наличия бумаги в принтерах и электрического тока в лампочках? Это, кстати, не означает, что такие расходы нельзя оптимизировать: если говорить об электричестве, то можно внедрять энергосберегающие технологии, вводить автоматическое отключение искусственного освещения при отсутствии в помещении людей или на восходе солнца и т.д. Поэтому расходы на инфраструктурную информационную безопасность можно и нужно оптимизировать и при необходимости сокращать.

Однако для оценки эффективности одной цифры расходов на инфраструктурную информационную безопасность мало – что-то должно быть в числителе дроби, в знаменателе которой стоят расходы. Интуитивно понятно, что если сократить расходы при том же качестве, то эффективность повысится, но как узнать, что качество осталось неизменным? Предположим, вы заменили антивирусное решение на вдвое более дешевое, но как узнать, что защита осталась на том же уровне, а значит, и эффективность повысилась вдвое? Предположим, что количество инцидентов с заражением вирусами не изменилось, в идеале как было нулевым, так и осталось. Но кто даст гарантии, что после уменьшения расходов на антивирус у вас в сети не поселился троян, перекачивающий вовне ваши данные, а значит, и деньги? Можно, конечно, провести внешний аудит и потратить на него деньги, но это сведет на нет всю экономию на антивирусах. А если, не дай бог, найденный троян сидит здесь еще со времен старого, дорогого антивируса?

К тому же внешний фон изменений все время меняется: основную часть внешних рисков компания не в состоянии контролировать и сохранять на том же уровне. Поэтому собственная статистика – не самый хороший инструмент оценки эффективности. В этом году количество инцидентов меньше, чем в прошлом, эффективность вроде бы выросла. Но вот заслуга ли это тех, кто планирует информационную безопасность в организации? Возможно, в прошлом году офисный центр, в котором компания арендует помещение, стал объектом террористического акта, а в этом году такого теракта не было. Может измениться фон любых внешних угроз – стихийных бедствий, терактов, хакерских атак, вирусных эпидемий, DDoS-атак.

Поэтому большинство компаний не обременяют себя поисками инструментов оценки эффективности средств инфраструктурной информационной безопасности, просто включая расходы на нее в стоимость инфраструктуры, как включают стоимость предохранителей электрической цепи в стоимость расходов на инфраструктуру освещения.

Иногда, правда, встречаются подходы «от стоимости инцидентов». Предположим, когда-то какая-то система в конкретной организации упала на сутки из-за вируса или не работала те же сутки из-за DDoS-атаки. Это привело к точно посчитанным убыткам. Умножаем эту цифру на 365 и делим на годовые расходы на антивирус или защиту от DDoS-атак, получаем эффективность. Понятно, что такая оценка эффективности излишне избыточна, но встречается, когда надо обосновать расходы на ИБ.

Другая часть ИБ – бизнес-безопасность (защита собственно информации и бизнес-процессов)

К ней можно отнести системы защиты от утечек, противодействия мошенничеству, защиты приложений. Их эффективность зависит не только от выбранного технического средства, но и от понимания того, кто это средство настраивает, процессов создания, обработки, передачи, архивирования и уничтожения информации.

По статистике, доля спама в почтовом трафике превышает 98%, а значит, на одно актуальное письмо приходится 48–99 мусорных писем. С доступом в Интернет, предоставленным сотрудникам без обязательной установки антивируса на интернет-шлюз и на рабочие станции, корпоративная сеть заполнится вирусами, которые в конце концов нарушат ее работу. И так далее, каждый элемент инфраструктурной информационной безопасности закрывает одну или несколько угроз прежде всего самой инфраструктуре организации. Наличие такой инфраструктуры почти автоматически подразумевает наличие средств ее защиты, поэтому о какой эффективности может идти речь?

Подход к оценке эффективности такой безопасности не совпадает с подходом, применяемым в инфраструктурной информационной безопасности: принципы использования, основные метрики и критерии эффективности у них разные. В отличие от проектного подхода в инфраструктурной безопасности здесь используется процессный подход. Бизнес-безопасность имеет дело с постоянно меняющимися правилами бизнеса, как внутренними (изменение бизнес-процессов, связанных, например, с запуском новых сервисов или открытием новых филиалов), так и внешними (экономический кризис, изменение законов и требований регуляторов, политическая нестабильность и т.п.). На это накладывается отсутствие абсолютных критериев конфиденциальности – она меняется как во времени (информация по новому продукту до запуска строго конфиденциальна, а после запуска должна распространяться максимально широко), так и территориально (в этот филиал информацию можно отправить, а в другой – нет). Поэтому нельзя настроить систему бизнес-безопасности раз и навсегда для каждой транзакции как антивирус, это непрерывный процесс. Как только вы перестаете поддерживать актуальность процессов, эффективность системы постепенно снижается.

Второй особенностью систем бизнес-безопасности является то, что ее эффективность зависит не только от ее функционала, но и от эффективной обратной связи средств контроля с пользователями информационных систем – своими сотрудниками или клиентами. Вспомните внедрение выделенных полос для движения общественного транспорта в Москве – сначала просто рисование полос, потом предупреждение водителей о недопустимости езды по ним и штрафах за это, потом оповещение о наличие системы контроля – видеокамер. И только после того как водители начали получать «письма счастья», это правило начало действовать. То же самое и в любой бизнес-системе информационной безопасности: сначала рисуется идеальный профиль, затем вводятся допустимые отклонения от него, вводится система контроля и определяется способ обратной связи пользователей информационной системы.

При правильной постановке такого процесса может проявиться ложное чувство неэффективности решения в среднесрочной перспективе: сначала резкий всплеск количества инцидентов (внедрен инструмент их детектирования), потом уменьшение такого количества (склонные к нарушениям сотрудники уволены, наказаны или воспитаны, а новые сотрудники сразу начинают работать в новой среде), затем расходы идут, а среднее количество инцидентов не снижается – достигнут эффективный уровень конкретного процесса. Если перестать поддерживать такую систему технически или организационно, перестать давать обратную связь пользователям – количество инцидентов быстро вернется на первоначальный уровень.

Оценка эффективности ИБ в статике не имеет практического смысла, ее смысл в динамике – показывать, что защищенность растет год от года при постоянных расходах или остается такой же при снижении расходов. Однако при такой оценке необходимо учитывать различие разных типов корпоративной информационной безопасности и применять к ним разные критерии: если для инфраструктурной безопасности больше важна доступность (работает/не работает), то в оценке эффективности средств и мер бизнес-безопасности большее значение имеют конфиденциальность и целостность информации.